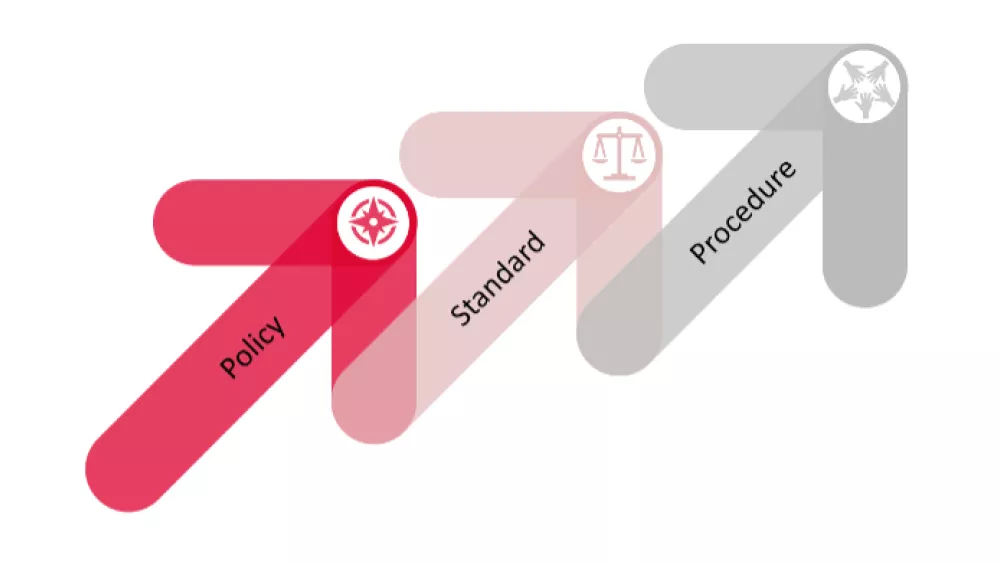

Drei Bausteine der Informationssicherheit

Die Strategie ist Grundlage der Informationssicherheit einer Organisation. Was aufwendig klingt, besteht aus drei Schritten: Richtlinien, Standards und Prozeduren.

Die Informationssicherheit einer Organisation baut auf der Geschäftsstrategie sowie der daraus abgeleiteten IT-Strategie auf. Den Rahmen stecken Industriestandards und gesetzliche Bestimmungen beziehungsweise andere Regularien. Alles beginnt mit der Risikoanalyse: Damit eine Organisation sich effektiv schützen kann, muss sie ihre Risiken, deren Eintrittswahrscheinlichkeit und die damit verbundenen Auswirkungen kennen. Darauf basiert die Informationssicherheitsstrategie, die in der Regel aus drei Bestandteilen besteht.

(Quelle: Eigene Darstellung/metafinanz)

1. Policy – die Richtlinie

Der erste Bestandteil ist die Richtlinie, auch Policy genannt. Sie legt die Rolle und Bedeutung der Sicherheit innerhalb einer Organisation fest, was bei Entscheidungen helfen und Rahmenbedingungen aufzeigen soll. Die Formulierungen sind im Idealfall zukunftsorientiert verfasst, nicht technik-lastig und einfach zu verstehen. Das Ziel ist, ein Leitbild für die Sicherheit im Einklang mit den Geschäftszielen des Unternehmens zu formulieren.

Es gibt verschiedene Arten von Policies:

- Regulatorische Richtlinien: Hierbei handelt es sich um Vorgaben vom Gesetzgeber und Regulierungsbehörden wie BSI oder BaFin. Also um Gesetze und Industrieregularien wie DSGVO, KRITIS oder VAIT. Diese Richtlinien müssen strikt eingehalten werden, bei Missachtung drohen Strafen.

- Beratende Richtlinien: Diese zeigen den Mitarbeitenden der Organisation auf, welche Verhalten und Aktivitäten erlaubt oder verboten sind. Sie legen allgemeine Anforderungen fest, eine Nichteinhaltung ist jedoch nicht strafbar. Darunter fallen zum Beispiel Leitfäden zur Identifizierung von Risiken, Normen wie ISO 27001/2 oder COBIT sowie Best Practices.

- Informative Richtlinien: Sie klären die Mitarbeitenden auf, wie ihre Organisation bestimmte Thematiken handhabt. Hier wird beispielsweise der Umgang mit Passwörtern oder mobilen Geräten kommuniziert, aber auch adäquate Reaktionen bei internen Vorfällen.

- Organisatorische Richtlinien: Diese definieren den strategischen Plan, wie eine Organisation ihre Sicherheitsverfahren und -Policies umsetzen sollte.

- Systemspezifische Richtlinien: Sie regeln den Umgang mit bestimmten, individuellen Systemen. Zum Beispiel, wie diese konfiguriert werden und die erforderlichen Sicherheitsvorgaben einhalten. Zu systemspezifischen Richtlinien gehören das Management von Passwörtern, Zugriffen und Berechtigungen, die Regulierung der Backup- und Wiederherstellungsverfahren sowie die Verwaltung von Firewalls.

- Themenspezifische Richtlinien: Diese fokussieren auf bestimmte Aspekte des Unternehmens, die eine genaue Aufmerksamkeit benötigen. Sie können sich aus der Branchenzugehörigkeit, dem Technologieeinsatz oder besonderen Risiken ergeben. Beispiele wären das Vulnerability-Management oder das Management von Cloud- beziehungsweise IoT-Risiken.

2. Standard – die Rahmenbedingungen

Der zweite Bestandteil einer Informationssicherheitsstrategie ist der Standard. Hier wird beschrieben, wie spezifische Policies erfüllt werden – daher gehen Standards auch tiefer auf eine Thematik ein. Standards spielen eine wichtige Rolle für eine Organisation, da anhand dieser die grundsätzlichen Sicherheitsmechanismen implementiert werden.

Hier geht es etwa darum, klassifizierte Assets wie Personal- oder Kundendaten, Betriebsgeheimnisse, Patente oder Finanzinformationen angemessen zu schützen. Zur Orientierung werden Best Practices sowie gesetzliche beziehungsweise regulatorische Vorgaben hinzugezogen. Dadurch wird eine einheitliche und angemessene Sicherheit für die zu schützenden Informationen gewährleistet.

3. Procedure – die Umsetzung

Der letzte Bestandteil der Informationssicherheitsstrategie ist die Vorgehensweise, auch Procedure genannt. Sie stellt eine detailliertere Anleitung zur Erfüllung beziehungsweise Implementierung der Standards dar. Typischerweise, um die Konfiguration und Installationen der Hard- und Softwaresysteme aufzuzeigen. Des Weiteren dienen sie als Anleitung zur Verwaltung von Benutzern sowie als Leitfaden, um in kritischen Situationen angemessen zu reagieren. Da jedes Unternehmen individuelle Bedürfnisse hat, die zu erfüllen sind, sind Procedures jeweils individuell abgestimmt.

Quelle Titelbild: AdobeStock/YK